HTML文件自动加入了VBS代码?教你解决Ramnit病毒

1、我们从简介图可以看出这是个专门感染web文件的一个病毒,不单单只HTML,可能JS和PHP之类的文件也会感染。

从代码上来看,我们可以看到,这是一个VBS代码,目的是让更多的人去运行(写的数据是十六进制,所以我们也不知道到底会发生什么)。

试想下,我们如果作为web开发人员,把这样的文件传到服务器,会发生什么事(用户打开网站,代码敲敲的运行...)?不敢想象!

代码结构如下:

DropFileName = "svchost.exe"

WriteData = "....................." '十六进制数据

Set FSO = CreateObject("Scripting.FileSystemObject")

DropPath = FSO.GetSpecialFolder(2) & "\" & DropFileName

If FSO.FileExists(DropPath)=False Then

Set FileObj = FSO.CreateTextFile(DropPath, True)

For i = 1 To Len(WriteData) Step 2

FileObj.Write Chr(CLng("&H" & Mid(WriteData,i,2)))

Next

FileObj.Close

End If

Set WSHshell = CreateObject("WScript.Shell")

WSHshell.Run DropPath, 0

//--></SCRIPT>

OK,话不多说,我们开始来杀毒。

我们需要的是,美国赛门铁克公司提供的Ramnit病毒专杀工具。

下载好后,解压出来是一个叫FxRamnit.exe的工具。

找不到的小伙伴可以给小编投票或者有得留言,留下邮箱号,小编看到会第一时间给您发。

2、双击打开之后,会跳出一个使用协议。

点击 I Accept

即,我同意

如图

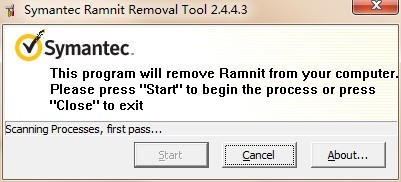

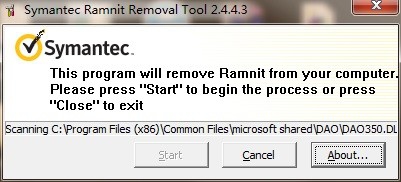

3、同意协议之后,我们会跳到工具的主页面。

如图,我们点击start启动。

4、启动之后,工具会进行一个进程的扫描。我们需要做的,就是等它把进程扫完并杀死病毒。

值得注意的是:工具会扫描进程以及所有硬盘的文件

所以,扫描多长时间取决于电脑中的文件多少

5、扫描完毕后,点击是进行杀毒。

注意:会重启电脑。

重启完成之后,别动电脑。直到FxRamnit.exe文件目录下生成一个FxRamnit.log的日志文件。

该日志文件内记载这病毒的位置(包括注册表位置等等)

6、另外,要说一点特别特别特别重要的事:

打开计算机,搜索DesktopLayer.exe这个文件。

它运行后会开启一个后门木马,卡巴斯基检测为Backdoor.Win32.IRCNite.yb。它还会将自身复制到C:\Program Files (x86)\Microsoft目录下。为了感染其它可执行文件进行传播此病毒会启动internet explorer并向ie进程中注入代码,所注入的代码会搜索可执行文件并对其进行感染。此病毒还会感染html文件,向其中加入VBS代码以释放和运行病毒。

这个一般会占用我们的应用程序。

如图。

我们怎么删掉这个病毒呢?

找到DesktopLayer.exe的位置,删除它。它会弹出文件被XXX软件中打开(例如小编这里就是QQ浏览器被感染了)。

我们打开任务管理器,结束提示中的XXX软件进程,然后再删除。

7、此时我们可以这样做,来分辨是否成功清除了病毒:

运行一个软件,被感染的EXE程序都会自动创建1个"程序名 + Srv".exe的程序。

例如小编运行的bdcam录屏软件,病毒自动生成了一个叫bdcamSrv的可执行文件。大小55K

杀完之后不会出现以上现象。

怎么样?学会没?点一波关注吧?(*^__^*)

1、怎么关注?

在经验的右上角小编头像旁边点击关注,如图。

2、怎么点赞?

请在经验左侧点赞,如图。

3、怎么投票?

在经验的下方点击投票,如图。

4、如果觉得小编写的还不错,可以动动鼠标把它分享给您的朋友。

如何分享,鼠标移动到右下角第一个按钮上,在弹出的选项中进行分享,如图。

不尽感激。