ES交换机结合radius服务器对终端用户进行认证

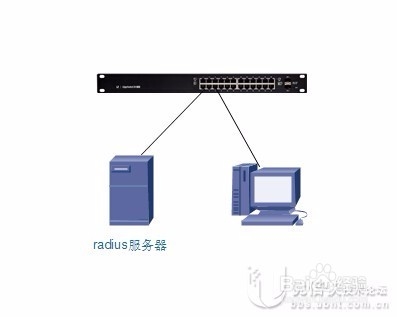

1、Radius服务器和终端电脑都连接到ES交换机上面,ES的0/1口连接上联路由器,ES的0/5口连接终端PC机,ES的0/7口连接radius服务器,这里的radius服务器使用windows2003搭建的IAS,radius服务器地址:10.10.100.200;交换机地址:10.10.100.150

Windows2003服务器中安装DNS,AD,CA,IAS等组件

根据上面的拓扑环境,测试PC通过了windows域的认证以后,自动在交换机端口上进行802.1X认证,认证通过以后,PC被交换机自动分配到了V20里面,从而可以接入到互联网中。

2、 配置证书服务器

IEEE 802.1X在允许网络客户端访问网络之前使用EAP来对其进行身份验证,在基于802.1X的认证协议中,我们采用的是PEAP(ProtectedExtensible Authentication Protocol)的验证方式。必须在 IAS 服务器上安装计算机证书。

安装一种证书服务即指定一个证书颁发机构 (CA),证书可以从第三方的CA机构获取,比如VeriSign,或者从企业内部的CA机构颁发。这两种方案在传统意义上都是可行的,但是对于小型企业 来说并不现实,因为小型企业不愿意每年花很多额外的钱购买第三方认证机构的证书,因此可以考虑在企业内部自己架设 CA服务器。

我们这里采取的是在IAS服务器和客户端上都需要安装证书,以完成双方的互相认证。客户端通过web从CA上下载证书。

安装证书服务:

3、选择企业CA

4、设置公钥的名称,这里设置为lan

5、然后下一步,完成CA的安装

接下来安装IAS服务

点击确定,下一步,完成安装

6、接下来开始为IAS服务器申请证书,如果将DC(域控制器)和IAS服务器安装在同一台计算机上,DC会自动为此IAS服务器颁发一个证书。

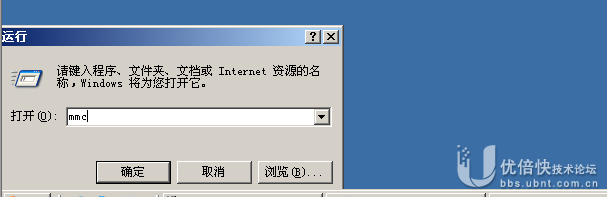

7、点击添加/删除管理单元添加证书,选择计算机账户,然后点击确定完成

8、在证书中申请新证书

在控制台根节点下,查看个人证书,可以看到刚才申请的证书,以及自动为此计算机颁发的证书。

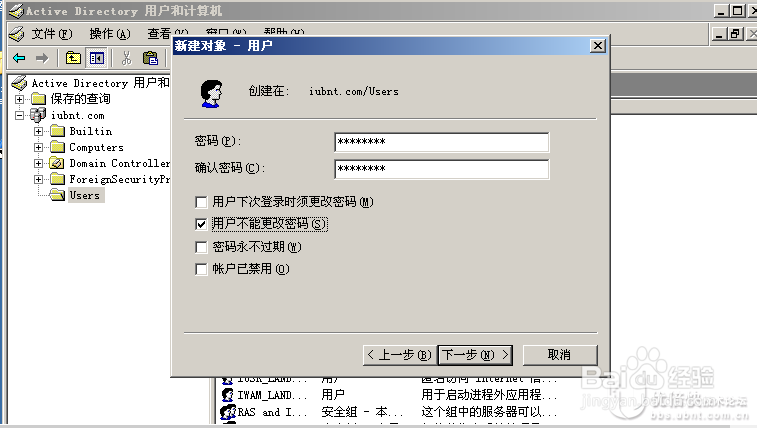

9、建立域用户账户

在用户属性,拨入选项中选择允许访问

10、配置IAS服务器

右击“Internet验证服务(本地)”,选择“在Active Directory中注册服务器”。

接下来配置IAS服务器,包括配置IAS客户端和远程访问策略。

11、客户端供应商这里选择的是“RADIUS Standard”,“共享机密”指的是IAS服务器和交换机上设置的预共享密钥。只有双方密钥相同时,IAS服务器才会接受RADIUS客户端传来的验证、授权和记账请求。此处密钥区分大小写。

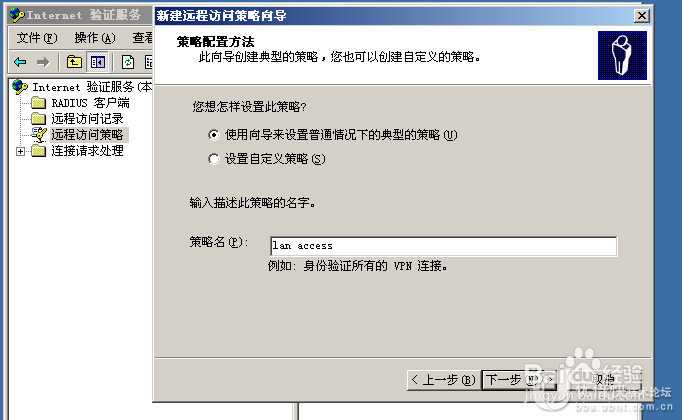

12、然后新建远程访问策略。

13、选择用户组

14、选择EAP的类型

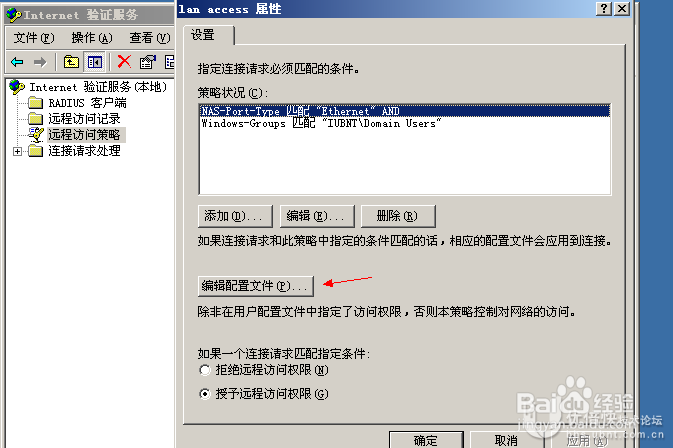

15、右键选择lan access属性

点击编辑配置文件

16、在身份验证中选择EAP方法

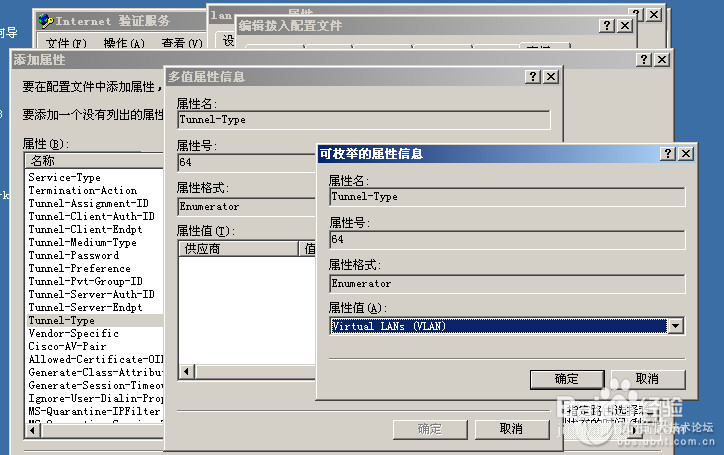

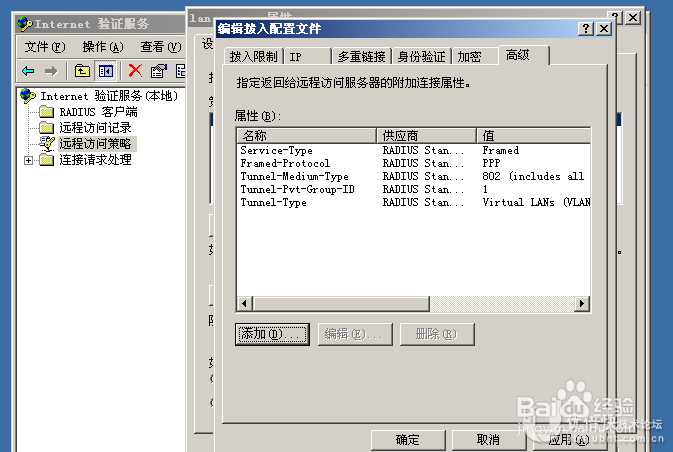

17、在高级中选择添加

在windows server2003服务器上面的工作都全部完成,接下来,配置交换机,进入交换机配置模式

radius accountingmode 开启radius计费模式

radius server hostauth 10.10.100.200 radius验证服务器的IP地址

radius server keyauth 10.10.100.200

回车后会出现配置密码选项,该密码是和radius服务器添加的交换机与共享密码必须一致

radius serverprimary 10.10.100.200配置主radius服务器,如果有备份radius服务器可以添加备份radius服务器

radius serverattribute 4 10.10.100.200 配置radius属性

radius server hostacct 10.10.100.200配置radius的计费服务器

radius server keyacct 10.10.100.200

回车后会出现配置密码选项,该密码和radius服务器上面的密码一致

然后全局下面配置:aaa authentication dot1x default radius,配置AAA验证模式是dot1x

dot1xsystem-auth-control 全局开启dot1x验证模式

interface 0/7

dot1x port-controlforce-authorized改配置不会对接入设备进行dot1x认证

interface0/5

dot1x port-controlauto

在连接终端电脑的接口上面启用dot1x命令,改命令是默认配置,配置好后,在查看配置的时候不会出现

在interface 0/1口上面配置dot1xport-control force-authorized

上联路由器

交换机配置完毕,接下来进行终端电脑的配置

首先将计算机加入域iubnt.com中

使用在域中建立的账户ubnt登录计算机

18、然后在浏览器中输入:http://10.10.100.200/certsrv从CA服务器申请证书

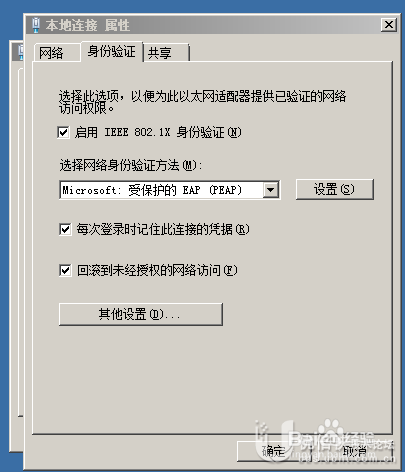

19、证书安装好后,在服务中开启验证服务,进入网卡进行配置

20、在身份验证中开启802.1x认证,选择受保护的EAP(PEAP)模式

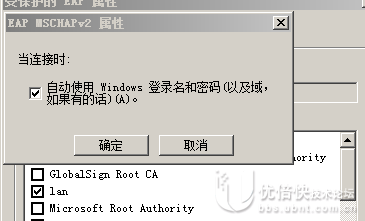

21、点击配置选择证书lan,点击确定

22、将网卡接入交换机0/5口,过一会会通过dot1x认证,成功后,终端电脑就可以访问网络