主要的ARP攻击方式有哪几类?

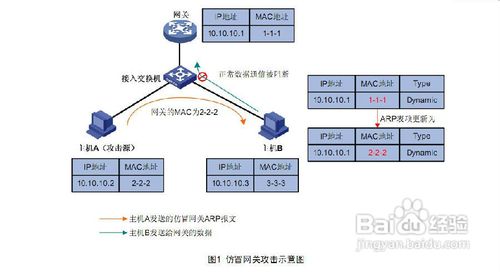

1、仿冒网关攻击

如图1所示,因为主机A仿冒网关向主机B发送了伪造的网关Address Resolution Protocol报文,导致主机B的Address Resolution Protocol表中记录了错误的网关地址映射关系,从而正常的数据不能被网关接收。

仿冒网关攻击是一种比较常见的攻击方式,如果攻击源发送的是广播Address Resolution Protocol报文,或者根据其自身所掌握的局域网内主机的信息依次地发送攻击报文,就有可能会导致整个局域网通信的中断,是Address Resolution Protocol攻击中影响较为严重的一种。

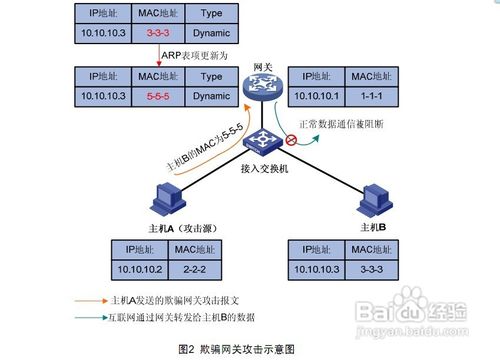

2、仿冒用户攻击

(1) 欺骗网关

如图2所示,主机A仿冒主机B向网关发送了伪造的Address Resolution Protocol报文,导致网关的Address Resolution Protocol表中记录了错误的主机B地址映射关矿段裕系,从而正特特常的数据报文不能正确地被主机B接收。

(2) 欺骗其他用户

如图3所示,主机A仿冒主机B向主机C发送了伪造的Address Resolution Protocol报文,导致主机C的Address Resolution Protocol表中记录了错误的主机B地址映射关系,从而正常的数据报文不能正确地被主机B接收。

3、Address Resolution Protocol泛洪攻击

网络设备在处理Address Resolution Protocol报文时需要占用系统资源,同时因为系统内存和查找Address Resolution Protocol表效率的要求,一般网络设备会限制Address Resolution Protocol表的大小。攻击者就利用这一点,通过伪造大量源IP地址变化的ARP报文,使设备Address Resolution Protocol表溢出,合法用户的Address Resolution Protocol报文不能生成有效的Address Resolution Protocol表项,导致正常通信中断。

另外,通过向设备发送大量目标IP地址不能解析的IP报文,使设备反复地对目标IP地址进行解析,导致CPU负荷过重,也是泛洪趴撤攻击的一种。