web层面最高危的漏洞教程

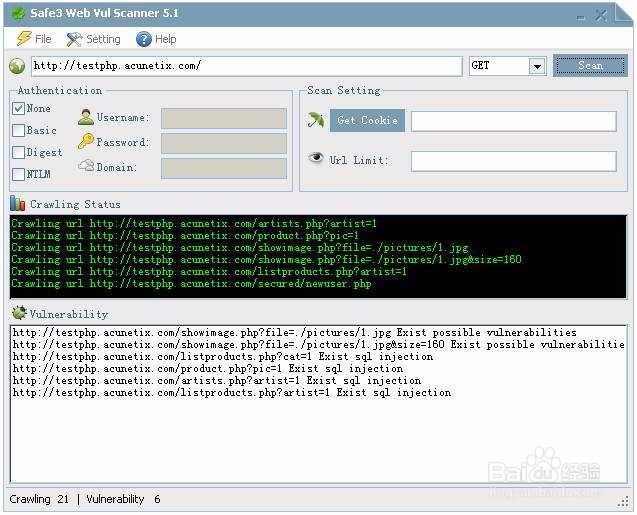

1、首先你需要找到允许提交数据的页面,如:登陆页面、搜索页面、反馈页面、等等。有的时候,某些HTML页面会通过POST命令将所需要的参数传递给其他的ASP页面。所以,有的时候你不会在URL路径中看到相关的参数。尽管如此,你仍可以通过查看HTML的源代码中的"FORM"标签来辨别是否有参数传递,相关的代码

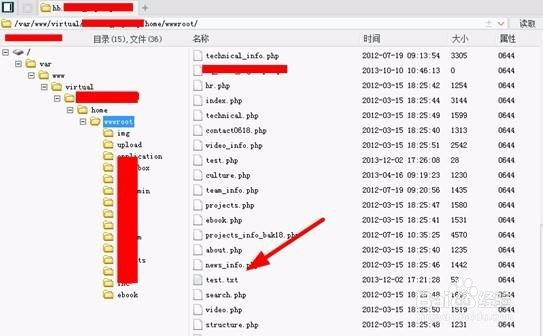

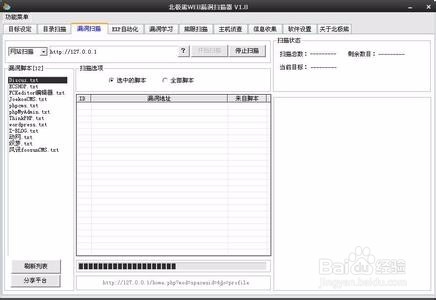

2、呵呵,他的当前数据库就备份到你的硬盘上了,接下来要做的大家心里都明白了吧 同理这个方法可以找到对方的SQL的IP 先装一个防火墙,打开ICMP和139TCP和445TCP的警告提示 然后试试看

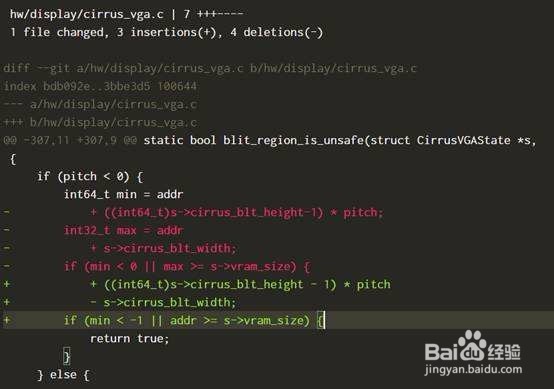

3、通常ASP用的SQL账号就算不是管理员也会是某个数据库的owner,至少对于这个库有很高的管理权限 但是我们不知道库名该怎么?看看db_name()函数吧 打开你的query analyzer,看看print db_name() ,呵呵,当前的数据库名就出来了

1、以后我们会讨论,如果对方的ASP不是用SQL管理员账号,我们如何入侵,当然也会涉及到1433端口的入侵 当然大家可以试试看在id=2后面加上一个'符号,主要看对方的ASP怎么写了

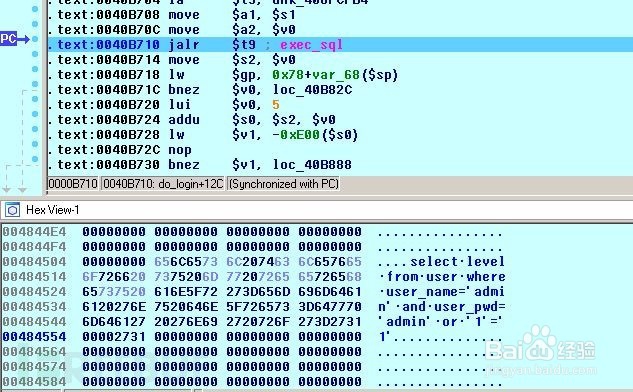

2、该用户提交上来的用户名与密码加进SQL询问请求发给数据库,用于确认该用户提交的身份验证信息是否有效。在SQL注入攻击的角度看来,这样可以使我们在发送SQL请求时通过修改用户名与/或密码值的‘领域’区来达到攻击的目的。

3、这种攻击的要诀在于将SQL的查询/行为命令通过‘嵌入’的方式放入合法的HTTP提交请求中从而达到攻击者的某种意图。现在很多的动态网页都会从该网页使用者的请求中得到某些参数,然后动态的构成SQL请求发给数据库的。举个例子,当有某个用户需要通过网页上的用户登陆(用户身份验证)

声明:本网站引用、摘录或转载内容仅供网站访问者交流或参考,不代表本站立场,如存在版权或非法内容,请联系站长删除,联系邮箱:site.kefu@qq.com。

阅读量:122

阅读量:152

阅读量:104

阅读量:22

阅读量:146